Cos'è CryptoLocker?

CryptoLocker è un virus ransomware vcreato da Cyber criminali. Questo virus viene distribuito usando degli exploit kits che si infiltrano nei computer degli utenti usando le vulnerabilità in software non aggiornati. La maggiore fonte degli exploit kits sonod ei messaggi email infetti, siti internet maliziosi e drive-by downloads. Considera che dato che gli exploit kits si basano su programmi non aggiornati per infiltrarsi nei computer, mantenere il tuo sistema operativo e gli altri programmi aggiornati diminuisce le probabilità di essere infettati da questi programmi canaglia.

CryptoLocker è un virus messo in circolazione a settembre 2013 che si sta diffondendo a macchia d’olio.

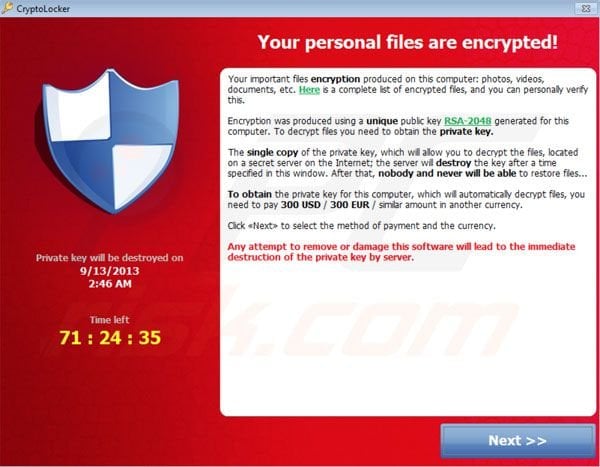

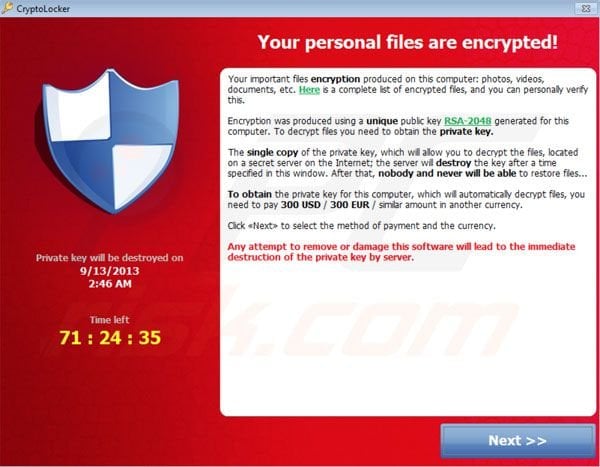

Quando il virus entra in funzione, inizia a crittografare i tuoi file (che quindi diventano inutilizzabili) con algoritmi di cifratura RSA e AES, praticamente impossibili da decriptare se non conoscendo la chiave.

Il virus avvisa con una schermata che il danno è fatto e invita a pagare una certa quantità di denaro (il corrispondente di qualche centinaia di euro) in BitCoin.

Dopo il pagamento del riscatto inizia il processo di decriptazione dei file.

Non c’è modo, almeno per il momento, di fermare il virus o di provare a decriptare i file usando programmi free o antivirus, anzi si peggiorano le cose perché CryptoLocker se ne accorge e butta via la chiave: a quel punto non c'è più nulla da fare.

Come si prende il virus CryptoLocker?

Il metodo di diffusione di questo virus è stato congegnato a regola d’arte.

Ti capita di ricevere un'email apparentemente innocua, che magari riguarda una fattura o un ordine che hai realmente effettuato, e quindi sei portato a credere che la comunicazione sia autentica.

Questa email contiene un allegato con un nome verosimile, come fattura.pdf.exe o order584755.zip.exe e poiché i sistemi operativi Microsoft di default nascondono l’estensione del file, a un utente dall’occhio non esperto può capitare di credere che davvero sia un PDF o uno ZIP.

Una volta cliccato, i tuoi file verranno criptati all'istante.

Quando il virus si installa infatti, va a cercare un Command & Control Server, ossia un server di riferimento che lo istruisca su cosa fare e come cifrare i dati.

Naturalmente questi server non sono fissi, altrimenti sarebbe facile risalire a chi li gestisce.

Cosa posso fare se ho preso il virus?

Ci si accorge che si è preso il virus perché CryptoLocker mostra una bella finestra in cui spiega cosa ha combinato e chiede di pagare.

La prima cosa da fare è scollegare il sistema infetto dal resto della rete, perché CryptoLocker si propaga attraverso le unità mappate (sono salve le share UNC, del tipo \\nome_server\condivisione).

Non è invece una buona idea lanciare la scansione antivirus dopo l’infezione con CryptoLocker, perché spesso gli antivirus scoprono la presenza di CryptoLocker dopo che ha già fatto il danno e cancellano il virus lasciando ovviamente i file criptati. In questo modo non è possibile recuperare i dati.

Per fortuna alcune versioni di CryptoLocker hanno previsto questo e installano uno sfondo di Windows che invita a scaricare un file, il quale permette di decriptare i file anche se l’antivirus ha rimosso il tool originale.

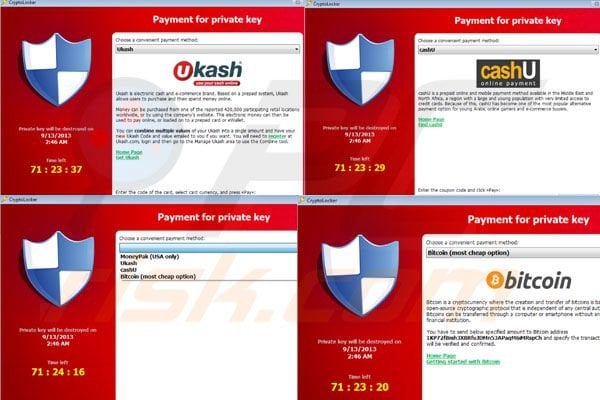

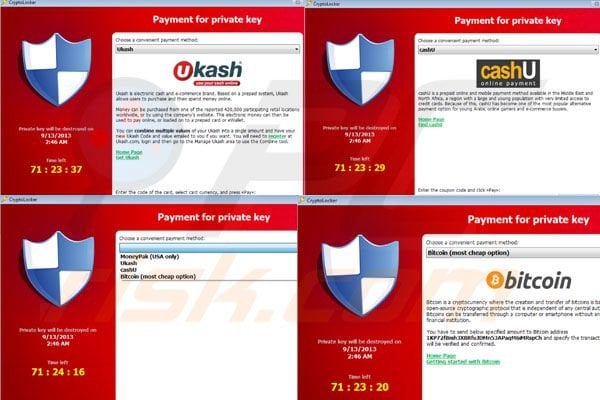

Quindi non resta che pagare qualche centinaio di euro entro i tempi stabiliti dal programma stesso, altrimenti il costo diventa sempre più alto, fino a venti volte la cifra iniziale.

I sistemi di pagamento sono BitCoin e (meno frequentemente) MoneyPack che per definizione hanno transazioni sicure ma non rintracciabili, quindi tutti i tentativi di individuare gli autori di CryptoLocker sono vani.

Mi fa orrore dirvi che solo pagando i truffatori potete riavere i vostri file, ma è la cruda verità.

Ci si può difendere?

Ci sono delle azioni preventive che si possono adottare per minimizzare il rischio di prendere CryptoLocker.

Innanzi tutto fare il backup, anche fuori sede, perché il virus riesce a passare sui dischi di rete solo se sono mappati e non attraverso la rete in generale.

Avere un backup offsite vi permetterebbe di ripristinare i file nel caso non riusciste a decriptare i dati.

Inoltre, implementate le policy di ActiveDirectory affinché vengano mandati in esecuzione solo certi eseguibili (presenti su un sistema ”pulito”): in questo modo l’eventuale esecuzione di CryptoLocker verrebbe bloccata.

Esiste un programma per facilitare l’applicazione di queste policy (istruzioni per l’utilizzo).

Effettivamente dopo il pagamento del riscatto i file vengono decriptati, anche se ci vogliono alcune ore.

Aspetti sociali di questo virus

Ci sono alcuni aspetti che secondo me esulano dal piano tecnico e meritano una riflessione di più ampio respiro, perché hanno un impatto sociale non indifferente.

- Innanzi tutto alcuni consulenti e alcuni produttori di software suggeriscono di non pagare il riscatto, perché siamo all’interno di un'attività illecita. Ineccepibile sul piano morale e deontologico, ma chi perde i soldi perché non può evadere ordini, non può ordinare la merce e non può lavorare perché tutti i propri documenti sono criptati? L’imprenditore che ha preso il virus. Egli sarà ben disponibile a spendere trecento euro per riprendere a lavorare subito. Chi ha ragione dunque? Il consulente che dice di non pagare o l’imprenditore che paga perché la propria azienda e i propri dipendenti devono lavorare?

- CryptoLocker si prende scaricando un allegato (sospetto) da un’email. Bene, ma il software scaricato, da solo non fa nulla, sono le istruzioni dei server craccati - in cui viene subdolamente installato il server che poi istruisce CryptoLocker - che rendono pericoloso questo software. E i server craccati in genere appartengono a società ignare di tutto ciò. L’azienda che ha il server craccato è responsabile?

- Dal 1 novembre i creatori di CryptoLocker hanno aperto un sito dove si può comprare la chiave per decriptare i file e il programmino per eseguire la decriptazione. Premesso che questo sito è raggiungibile solo su una rete parallela, per accedere alla quale occorre scaricare un programma dalla legalità dubbia, è normale che un utente o un’azienda ordini un virus illegale per poter riavere i propri dati?

CryptoLocker virus rimozione

Passo 1

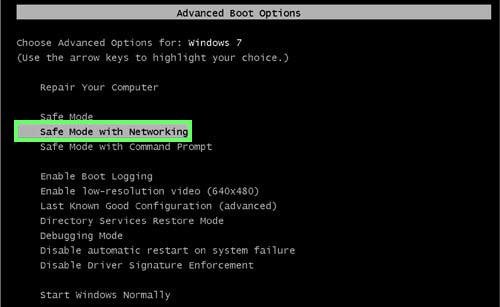

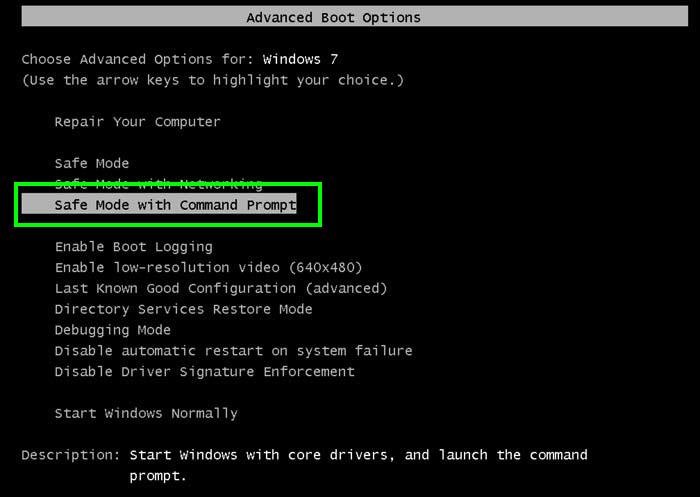

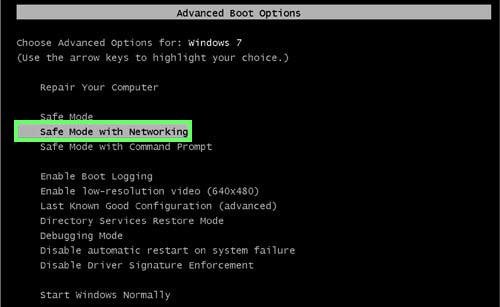

Utenti Windows XP and Windows 7: durante il processo di avvio del computer premere F8 sulla tastiera più volte fino al menu Opzioni avanzate di Windows si presenta, quindi selezionare la modalità provvisoria con rete dall'elenco e premere INVIO.

Video che mostra come avviare Windows 7 in "Modalità provvisoria con rete":

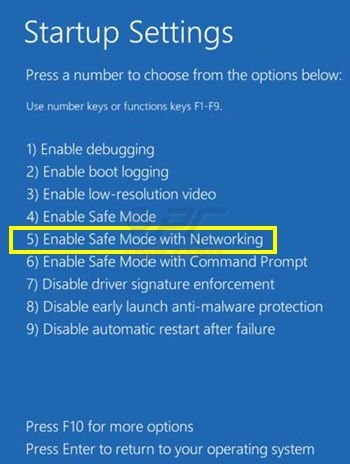

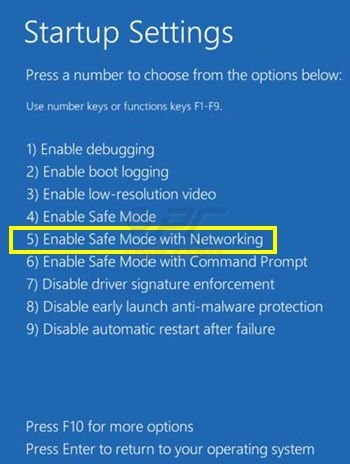

Utenti Windows 8: Vai a Windows 8 schermata di avvio, di tipo avanzato, nei risultati di ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra aperta "Impostazioni generali del PC" selezionare Messa in servizio avanzata. Fare clic sul pulsante "Riavvia ora". Il computer verrà riavviato in "Advanced menu delle opzioni di avvio". Fare clic sul pulsante "Risoluzione dei problemi", quindi fare clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate fare clic su "Impostazioni di avvio". Fare clic sul pulsante "Restart". Il PC si riavvia nella schermata Impostazioni di avvio. Premere il tasto "5" per l'avvio in modalità provvisoria con prompt dei comandi.

Video che mostra come avviare Windows 8 in "Modalità provvisoria con rete":

Passo 2

Accedere al profilo che è stato infettato con il virus CryptoLocker. Avviare il browser Internet e scaricare un legittimo programma anti-spyware. Aggiornare il software anti-spyware e avviare una scansione completa del sistema. Rimuovere tutte le voci che rileva.

Rimozione del CryptoLocker virus

Scaricando qualsiasi software presente in questo sito accettate la nostra Politica sulla privacy e le Condizioni d’uso. Siamo affiliati con i software anti-virus e anti-spyware elencati su questo sito. Tutti i prodotti che consigliamo sono stati testati accuratamente e approvati dai nostri tecnici, risultando una delle soluzioni più efficaci per eliminare queste minacce.

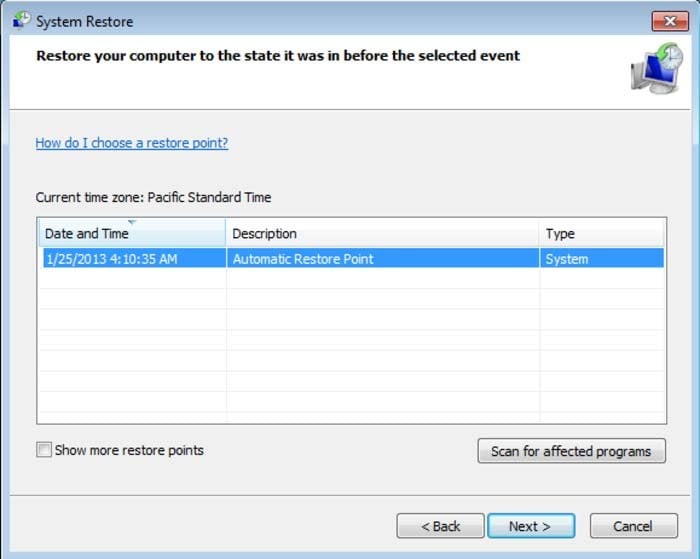

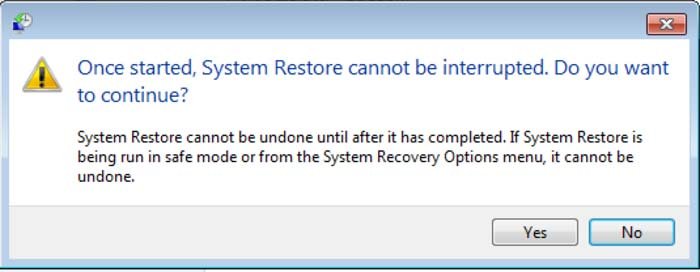

Se non è possibile avviare il computer in modalità provvisoria con rete, prova a fare un ripristino di sistema.

Video che mostra come rimuovere virus ransomware usando "Modalità provvisoria con prompt dei comandi" e "Ripristino configurazione di sistema":

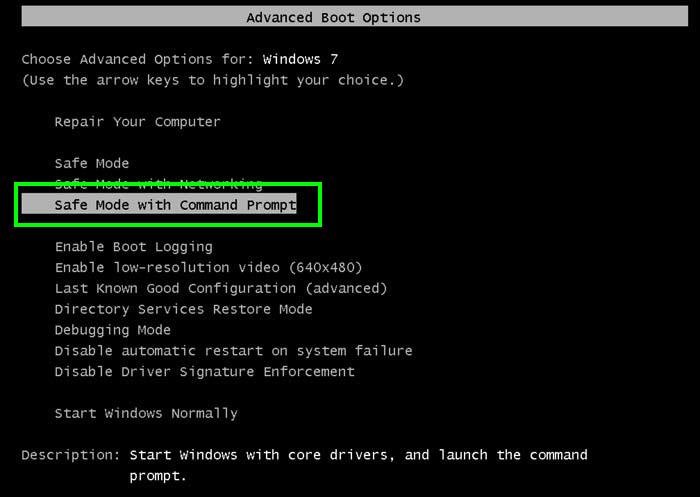

1. Avviare il computer in modalità provvisoria con prompt dei comandi - Durante il computer di partenza del processo premere F8 sulla tastiera più volte fino al menu Opzioni avanzate di Windows si presenta, quindi selezionare la modalità provvisoria con prompt dall'elenco e premere INVIO.

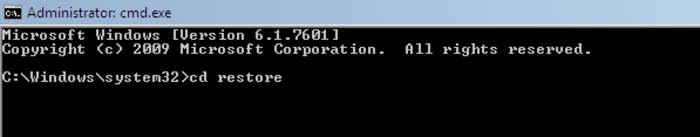

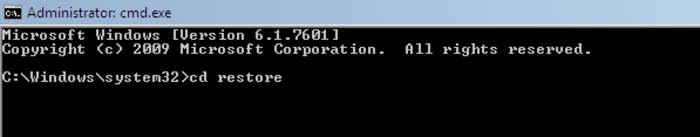

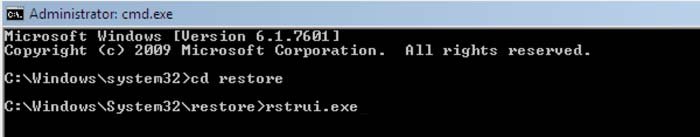

2. Quando si carica la modalità prompt dei comandi immettere la seguente riga: cd restore e premere INVIO.

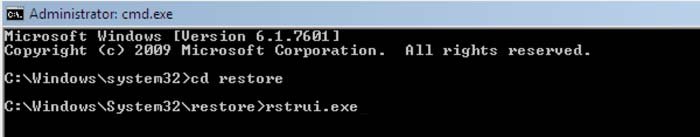

3.Inserire la riga: rstrui.exe e premere INVIO.

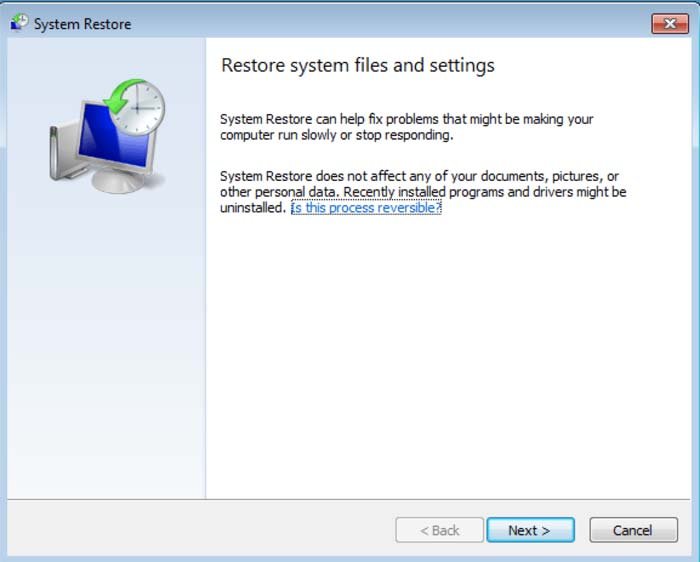

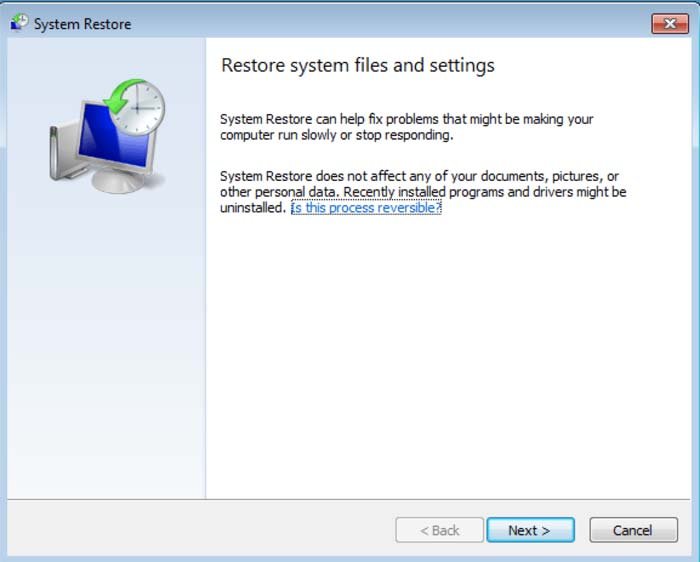

4. Nella finestra che si apre premere AVANTI

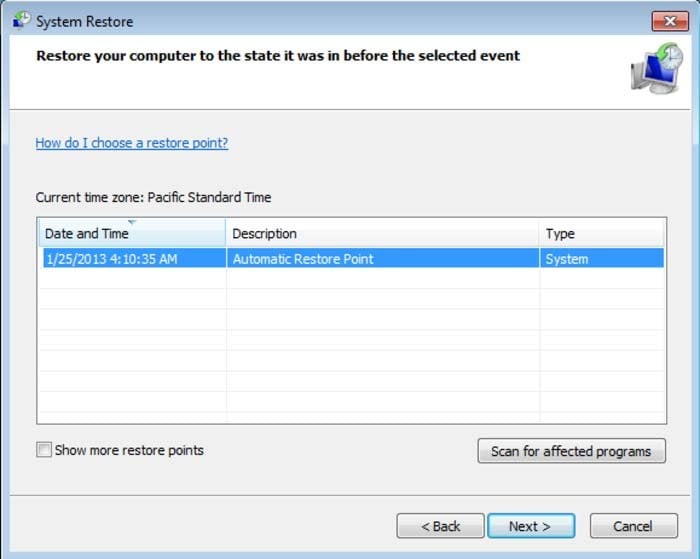

5. Selezionare uno dei punti di ripristino disponibili e fare clic su "Avanti" (questo ripristinerà il sistema del computer a uno stato precedente e la data, prima che il questo virus ransomware infiltrato PC).

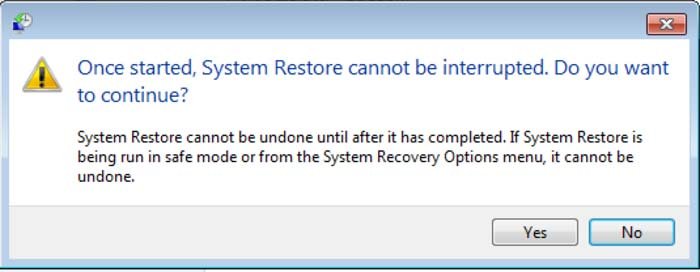

6. Nella finestra aperta cliccare su "Si".

7. Dopo aver ripristinato il computer ad una data precedente, il download e la scansione del PC con un software anti-spyware per eliminare eventuali residui del virus ransomware CryptoLocker.

Se non è possibile avviare il computer in modalità provvisoria con rete (o con il prompt dei comandi), si dovrebbe avviare il computer utilizzando un disco di ripristino. Alcune varianti di ransomware disabilita modalità sicura rendendo di rimozione più complicato. Per questo passaggio sarà necessario accedere a un altro computer. Dopo aver rimosso questo virus ransomware dal PC riavviare il computer ed eseguire la scansione con un software antispyware legittimo per rimuovere eventuali residui eventualmente sinistra di questa infezione sicurezza.

Altri strumenti noti per rimuovere questo virus ransomware:

fonte fonte

/image%2F1234525%2F20141126%2Fob_b00883_2q)